Официальные задания и ответы к демоверсии МЦКО по информационной безопасности для 8-9 класса на 21-25.10.2024 год, содержит 1 (один) тренировочный вариант заданий с ответами и решениями. Данный материал разработан для подготовки к диагностическому тестированию в общеобразовательных учреждениях Москвы.

→ Скачать официальные варианты по МЦКО 2024-2025

Подготовка к диагностике информационной безопасности 8-9 класс: демоверсия 2024

Диагностическая работа проводится с целью определения уровня сформированности у обучающихся 8–9-х классов функциональной грамотности по информационной безопасности. Период проведения – октябрь.

Документы, определяющие содержание и характеристики диагностической работы

Содержание и основные характеристики диагностической работы определяются на основе следующих документов: – Федеральный государственный образовательный стандарт основного общего образования (утверждён приказом Минпросвещения России от 31.05.2021 № 287); – Федеральная образовательная программа основного общего образования (утверждена приказом Минпросвещения России от 18.05.2023 № 370); – Федеральный перечень учебников, допущенных к использованию при реализации имеющих государственную аккредитацию образовательных программ начального общего, основного общего, среднего общего образования организациями, осуществляющими образовательную деятельность (утверждён приказом Минпросвещения России от 21.09.2022 № 858); – Федеральный закон от 27.07.2006 № 152-ФЗ «О персональных данных»; – Федеральный закон от 27.07.2006 № 149-ФЗ «Об информации, информационных технологиях и о защите информации»;

Условия проведения диагностической работы

При организации и проведении работы необходимо строгое соблюдение порядка организации и проведения независимой диагностики. Диагностическая работа проводится в компьютерной форме. Дополнительные материалы и оборудование не используются. 4. Время выполнения диагностической работы Время выполнения диагностической работы – 45 минут без учёта времени на перерыв для разминки глаз. В работе предусмотрен один автоматический пятиминутный перерыв.

Содержание и структура диагностической работы

Каждый вариант диагностической работы состоит из 17 заданий: 5 заданий с выбором ответа и 12 заданий с кратким ответом. Распределение заданий по основным темам представлено в таблице.

Порядок оценивания выполнения отдельных заданий и работы в целом

Верное выполнение заданий 10, 11, 14, 15 и 17 оценивается 1 баллом. Задание считается выполненным верно, если ответ обучающегося совпадает с эталоном. Верное выполнение заданий 1–9, 12, 13 и 16 оценивается 2 баллами. Задание считается выполненным верно и оценивается максимальным баллом, если ответ обучающегося совпадает с эталоном; оценивается 1 баллом, если допущена одна ошибка; в остальных случаях – 0 баллов. Максимальный балл за выполнение всей диагностической работы – 29 баллов. В Приложении 1 приведён обобщённый план диагностической работы. В Приложении 2 приведён демонстрационный вариант диагностической работы.

В демонстрационном варианте представлены примерные типы и форматы заданий диагностической работы для независимой оценки уровня подготовки обучающихся, не исчерпывающие всего многообразия типов и форматов заданий в отдельных вариантах диагностической работы. Демонстрационный вариант в компьютерной форме размещён на сайте МЦКО в разделе «Компьютерные диагностики»

Официальная демонстрационная версия МЦКО для 8-9 класса: задания и ответы

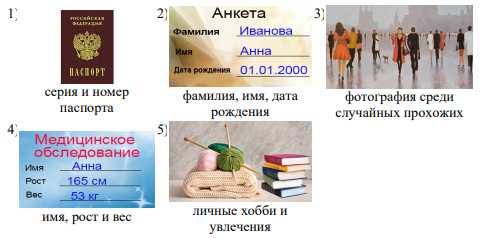

Задание 1. В статье 3 Федерального закона «О персональных данных» уточняется, что «персональные данные» – любая информация, относящаяся к прямо или косвенно определенному или определяемому физическому лицу (субъекту персональных данных)». На основании данной формулировки, выберите все картинки с описаниями, которые следует отнести к персональным данным.

Правильный ответ: 12

Задание 2. Из приведённого ниже списка выберите два правильных утверждения о рекомендуемых паролях для доступа к личным аккаунтам в социальных сетях и сетевых ресурсах.

1) Пользователю рекомендуется везде использовать одинаковый, но очень сложный пароль, чтобы исключить возможность его подбора.

2) В качестве паролей лучше использовать данные, которые пользователь не забудет: дата рождения, кличка домашнего питомца и т. д.

3) Пользователю рекомендуется использовать различные пароли для разных учётных записей.

4) При создании пароля следует использовать комбинацию букв, цифр и специальных символов.

5) Надёжность пароля зависит только от его длины (например, длинный пароль, состоящий только из цифр, является надёжным)

Правильный ответ: 34

Задание 3. Из приведённого ниже списка выберите три правильных утверждения, характеризующие фишинговые сайты.

1) Дизайн фишингового сайта может полностью совпадать с дизайном популярной социальной сети или интернет-магазина.

2) Адрес фишингового сайта часто отличается лишь несколькими символами от адреса реального сайта популярной социальной сети или интернет-магазина.

3) Любой фишинговый сайт содержит вирусы или троянские программы.

4) Целью любого фишингового сайта является неправомерное получение доступа к личным данным пользователя.

5) Целью любого фишингового сайта является рассылка спама на введённый пользователем адрес электронной почты.

Правильный ответ: 124

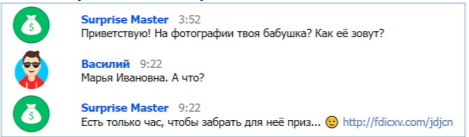

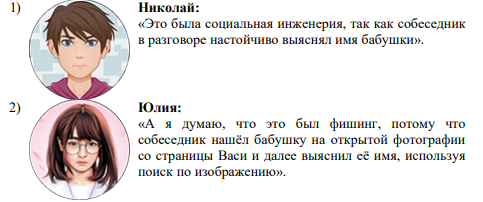

Задание 4. На уроке обучающиеся обсуждали следующую ситуацию. После общения в социальной сети с незнакомцем, Вася обнаружил взлом своей электронной почты. Секретным вопросом для восстановления пароля к почте являлось имя его бабушки. Кроме того, для всех аккаунтов Вася использует один и тот же пароль.

Ребята решили выяснить, что могло послужить причиной произошедшего взлома. С кем из ребят Вы согласны? Выберите два верных ответа.

Правильный ответ: 13

Задание 5. Для подготовки и размещения на видеохостинге ролика планируется вставить в качестве фоновой музыки песню популярного исполнителя. Какие особенности законодательства о защите авторских прав необходимо учитывать? Из приведённого ниже списка выберите три правильных утверждения, применимые к данной ситуации.

1) Фоновая музыка – обязательный элемент видеоряда, почти все ролики на видеохостинге содержат аудиодорожки с известными песнями; можно добавить музыку, ни с ней, ни с роликом ничего не случится.

2) Видео или звук могут быть заблокированы в том случае, если правообладатели музыкальной композиции выступили против использования своих материалов.

3) В видео может появиться реклама. Это происходит, когда разрешение на использование материалов выдаётся взамен на размещение рекламы в ролике.

4) В Интернете есть композиции, распространяющиеся по свободной лицензии, на которые не накладываются никакие ограничения.

5) Все композиции в Интернете имеют владельца, у которого необходимо запросить разрешение на их использование.

Правильный ответ: 234

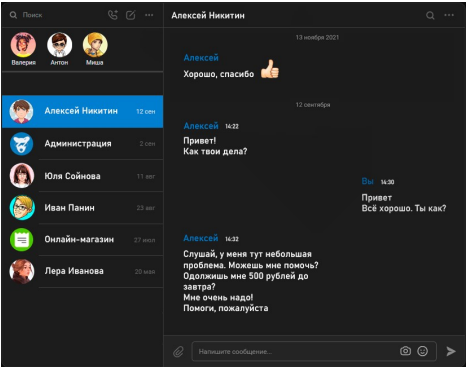

Задание 6. В сообщениях социальной сети Ваш друг, с которым Вы не общались долгое время, внезапно попросил о небольшой финансовой помощи. Какие Ваши действия, с точки зрения информационной безопасности, окажутся правильными в такой ситуации? Выберите два верных ответа.

1) Как можно скорее перевести другу деньги на карту или мобильный счёт.

2) Сообщить администрации социальной сети о подозрительном поведении пользователя.

3) Лично связаться с другом вне социальной сети и выяснить причины такого сообщения.

4) Выяснить причины просьбы друга в переписке в этой социальной сети.

5) Проверить коротким нестандартным вопросом, что Вы общаетесь не с мошенником, и только после этого отправить деньги.

Правильный ответ:

Задание 7. Вам позвонили с незнакомого номера и попросили вернуть деньги, которые были ошибочно переведены на Ваш мобильный счёт. Какие действия, с точки зрения информационной безопасности, окажутся правильными в этой ситуации? Выберите два верных ответа.

1) Как можно скорее вернуть деньги.

2) Проверить зачисление средств на мобильный счёт.

3) Обратиться в службу поддержки оператора мобильной связи.

4) Как можно скорее потратить поступившие на счёт деньги.

5) Занести номер незнакомца в чёрный список.

Правильный ответ: 2) Проверить зачисление средств на мобильный счёт. 3) Обратиться в службу поддержки оператора мобильной связи.

Задание 8. С помощью аккаунта социальной сети пользователь может авторизовываться на большом количестве сайтов без регистрации и ввода пароля. Из приведённого ниже списка выберите два правильных утверждения, применимые к такому способу авторизации.

1) При авторизации на стороннем сайте с помощью социальных сетей к владельцу сайта попадёт Ваш логин и пароль от социальной сети.

2) При авторизации на стороннем сайте с помощью социальных сетей Вы предоставляете сайту возможность делать публикации на Вашей странице без Вашего ведома.

3) При авторизации на стороннем сайте с помощью социальных сетей Вы предоставляете сайту доступ к открытой информации из вашего профиля (пол, дата рождения, имя и фамилия и т. д.).

4) Авторизация с помощью социальных сетей удобна владельцам сайтов тем, что они больше узнают о Ваших предпочтениях.

5) Логин и пароль от социальной сети будет автоматически скопирован для создаваемой учётной записи на этом сайте.

Правильный ответ: 3) При авторизации на стороннем сайте с помощью социальных сетей Вы предоставляете сайту доступ к открытой информации из вашего профиля (пол, дата рождения, имя и фамилия и т. д.). 4) Авторизация с помощью социальных сетей удобна владельцам сайтов тем, что они больше узнают о Ваших предпочтениях.

Задание 9. Что из перечисленного ниже относят к угрозам информационной безопасности? Выберите три верных ответа.

1) Потенциальная возможность потери несохранённой информации в случае аварийного отключения электричества.

2) Случайный доступ к секретной информации пользователя, не наделённого соответствующими полномочиями.

3) Изменение вредоносными программами настроек операционной системы.

4) Отсутствие эффективного законодательства для предотвращения кибератак на компьютеры пользователей.

5) Низкая скорость соединения Интернет со стороны провайдера.

Правильный ответ: 1) Потенциальная возможность потери несохранённой информации в случае аварийного отключения электричества. 2) Случайный доступ к секретной информации пользователя, не наделённого соответствующими полномочиями. 3) Изменение вредоносными программами настроек операционной системы.

Задание 10. Как обезопасить свой аккаунт, если по каким-либо причинам приходится войти на свою страницу в социальной сети с чужого компьютера? Выберите наиболее надёжный вариант Ваших действий.

1) Сразу после окончания работы в социальной сети очистить историю просмотров в браузере.

2) Не сохранять пароль, отметив категорию «чужой компьютер» при выполнении входа, и по завершении выйти из аккаунта.

3) Прикрыть клавиатуру рукой при вводе пароля даже при отсутствии людей поблизости.

4) Попросить владельца компьютера выполнить перезагрузку устройства.

Правильный ответ: 2) Не сохранять пароль, отметив категорию «чужой компьютер» при выполнении входа, и по завершении выйти из аккаунта.

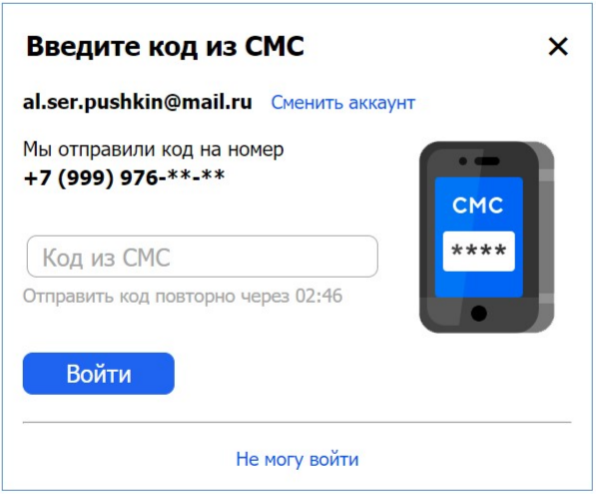

Задание 11. При входе в учётную запись пользователь совершает три действия: вводит адрес электронной почты, пароль и специальный проверочный код, который система посылает на указанный номер телефона.

Как называется такой способ входа?

1) трёхфакторная аутентификация

2) трёхэтапный вход

3) двухфазная авторизация

4) двухфакторная аутентификация

Правильный ответ: 4) двухфакторная аутентификация

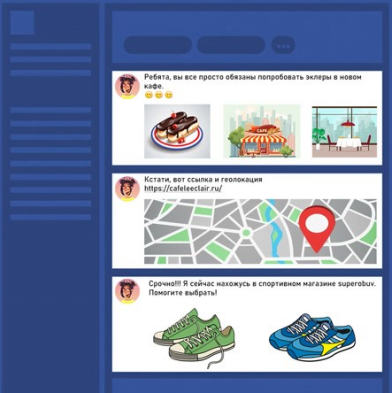

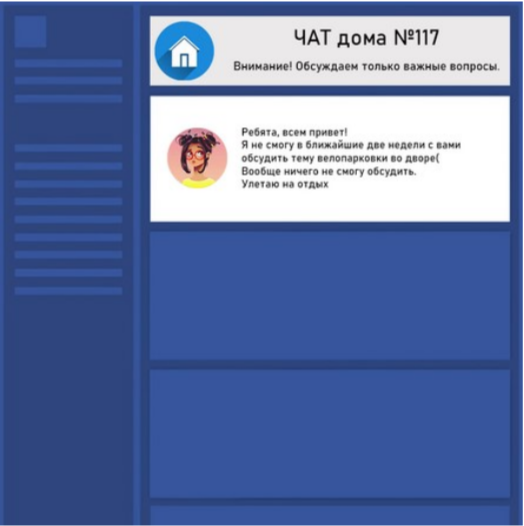

Задание 12. Какие действия могут помочь злоумышленникам спланировать проникновение в Вашу квартиру во время ежегодного отпуска с семьёй? Выберите три верных ответа.

1) Пост в социальной сети о том, что вы планируете в начале следующего месяца отдых в экзотической стране и просьбой отметить в комментариях интересные места.

2) Активное ведение социальных сетей, где вы регулярно выкладываете фотографии окружающих Вас мест.

3) Объявление в группе общедомового чата о том, что ближайшие две недели вы не сможете общаться из-за отъезда.

4) Пост в социальной сети с историей о том, как Вы хорошо съездили на отдых, какие интересные места посетили и какие эмоции получили, вернувшись домой.

5) Долгое отсутствие активности в социальной сети

Правильный ответ: 123

Задание 13. Что из перечисленного ниже соответствует возможным последствиям работы вредоносных программ на компьютере? Выберите три верных ответа.

1) уничтожение или повреждение системных файлов

2) рассылка спама от имени пользователя

3) повреждение микросхем оперативной памяти

4) шифрование личных файлов пользователя с последующим вымогательством денег за их расшифровку

5) замедление скорости вращения вентилятора в блоке питания

Правильный ответ: 1) уничтожение или повреждение системных файлов 2) рассылка спама от имени пользователя 4) шифрование личных файлов пользователя с последующим вымогательством денег за их расшифровку

Задание 14. На какой закон необходимо сослаться, если требуется удалить аккаунт в Интернет-магазине без возможности восстановления данных покупателя и истории произведённых им покупок?

1) Закон «О защите прав потребителей»

2) Федеральный закон «О персональных данных»

3) Федеральный закон «Об электронной подписи»

4) Федеральный закон «О связи»

Правильный ответ: 2) Федеральный закон «О персональных данных»

Задание 15. Как определяется, в соответствии с ч.1 ст.7 Закона об информации, любая информация о частной жизни, опубликованная её владельцем в открытом доступе в сети Интернет?

1) закрытые данные

2) конфиденциальная информация

3) персональные данные

4) общедоступная информация

Правильный ответ: 4) общедоступная информация

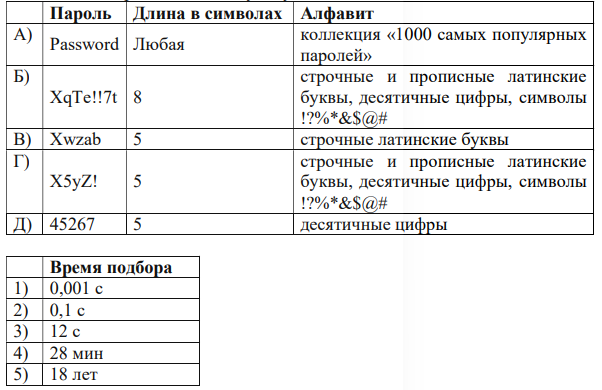

Задание 16. Для подбора пароля злоумышленники используют метод полного перебора («брутфорс»). Созданный ими скрипт позволяет перебирать 1 млн паролей в секунду. Если количество возможных паролей равно N, то этот скрипт гарантированно подберёт пользовательский пароль за N / 106 секунд. Количество возможных паролей определяется по формуле N = Q L , где Q – количество символов алфавита, используемого для создания пароля, L – длина пароля. Например, всего имеется N = 103 паролей длины L = 3 символа, которые содержат только арабские цифры от 0 до 9, то есть Q = 10. Данные пароли имеют вид 000, 001, 002, …, 998, 999. Тогда время, которое потребуется для подбора такого пароля, не превысит 103 / 106 = 0,001 секунду. Установите соответствие между паролем и примерным временем, которое потребуется для гарантированного подбора: к каждой позиции из первого столбца подберите соответствующую позицию из выпадающего списка.

Правильный ответ: 15342

Задание 17. Выберите риск, который может нести для пользователя сайт, использующий протокол HTTP вместо протокола HTTPS.

1) Размещённая на сайте информация может быть легко искажена злоумышленниками и передана пользователю в изменённом виде.

2) Может использоваться редирект, при помощи которого пользователя незаметно перенаправят на фишинговый сайт.

3) Передаваемая на сайт конфиденциальная информация не будет зашифрована и может быть перехвачена злоумышленниками.

4) Никаких дополнительных рисков при использовании HTTP не существует.

Правильный ответ: 3) Передаваемая на сайт конфиденциальная информация не будет зашифрована и может быть перехвачена злоумышленниками.